À ce jour, et à l’exception du système d’exploitation sur les iPhones et iPads, auxquels nous consacrerons un article plus tard, chaque appareil mobile du marché utilise une version d’Android. Ou du moins, au minimum d’AOSP, la version « Android sans Google ».

En France, par exemple, Android est en tête en termes d’utilisation en occupant 67% du marché. Dans le monde entier, on parle d’environ 85% des parts de marché. Au Royaume-Uni et aux États-Unis, bastions historiques de la domination d’iOS, Android dépasse déjà les 50% de part de marché.

Source: StatCounter Global Stats – OS Market Share

Pour quelles raisons? C’est très simple, iOS ne peut fonctionner que sur un appareil Apple. Alors que Android est lui proposé aux fabricants en tant que «logiciel libre», et peut être installé sur n’importe quel appareil approprié, et permettant même à ces fabricants d’inclure leurs propres couches de personnalisation.

La stratégie Android de Google ne diffère donc pas beaucoup de la licence Windows, qui est également proposée à des tiers, libérant ainsi l’entreprise de la nécessité de contrôler l’ensemble de la chaîne de production des appareils.

Le modèle commercial de Google, je vous le rappelle, consiste à extraire de la valeur à partir des données collectées et non à fabriquer des produits.

Et c’est pour cette raison que Android est une machine parfaite dans un écosystème en pleine croissance. Même si l’iPhone avec iOS a marqué les esprits en premier, cette ouverture a permis à l’écosystème Android de se développer à un rythme beaucoup plus élevé que son homologue à la pomme … pour le meilleur et pour le pire.

Une plus grande ouverture signifie également une plus grande responsabilité de l’utilisateur. Android est sûr … tant que l’utilisateur l’utilise comme les concepteurs l’ont prévu. Android est privé … tant que l’utilisateur le paramètre comme les concepteurs l’ont voulu.

Allons-y: D, mais d’abord, un petit avertissement:

J’ai préparé ce module basé sur le pur système Android 10.0 que possède le Xiaomi Mi A1, l’un des premiers appareils mobiles sous le programme Android One, et donc, sans la couche de personnalisation du fabricant.

En théorie, tout ce que je vais commenter, votre appareil l’a sûrement déjà, mais comme il s’agit d’un système d’exploitation ouvert, les mêmes options que je commente sont placées dans un autre menu ou sous une autre forme de présentation.

Chaque fabricant fait ce qu’il veut pour structurer ses paramètres, et cela doit être clair que dans chaque version du système d’exploitation, il peut y avoir des changements subtils dans la structure et le contenu des menus.

Comprendre les Menaces d’Espionnage

Dans le paysage numérique d’aujourd’hui, il est crucial de comprendre la nature multifacette des menaces d’espionnage qui peuvent cibler votre appareil Android.

Ces menaces se présentent sous diverses formes, chacune ayant son propre agenda sinistre, posant des risques à votre :

- Informations personnelles;

- vie privée;

- sécurité numérique.

J’ai déjà écrit un article pour vous qui aborde en détail ce sujet – comment savoir si quelqu’un suit mon téléphone Android.

Donc, ci-dessous, je fournirai seulement des informations de base qui vous permettront de comprendre les principes et exemples de base de la manière dont les logiciels espions peuvent accéder à votre téléphone.

Plongeons dans les diverses catégories d’espionnage et les répercussions potentielles de succomber à leurs tactiques.

1. Application espion

L’envahisseur silencieux Les logiciels espions fonctionnent comme des intrus silencieux, infiltrant votre appareil sans se faire remarquer et subtilisant discrètement vos données sensibles. Ces applications intrusives peuvent suivre en toute furtivité votre :

- saisie de frappes au clavier,

- habitudes de navigation,

- fichiers privés,

- activation à distance de la caméra et du microphone de votre appareil,

- suivi de la localisation GPS.

Les données collectées par les applications espionnes peuvent être utilisées à diverses fins malveillantes, allant du vol d’identité à la surveillance clandestine. Ici, vous trouverez des informations sur le fonctionnement de mSpy, qui est l’une des applications populaires pour le contrôle parental ou la détection de l’infidélité conjugale.

2. Logiciels malveillants

Un fléau numérique Ils se déguisent souvent en téléchargements inoffensifs, pièces jointes ou sites web compromis.

Une fois à l’intérieur, les logiciels malveillants peuvent perturber le fonctionnement de votre appareil, compromettre vos données et exposer des vulnérabilités que les cybercriminels peuvent exploiter.

3. Accès non autorisé

Violation de la vie privée L’accès non autorisé implique que des entités externes contournent les mesures de sécurité de votre appareil pour y entrer sans autorisation.

Cette brèche de votre forteresse numérique peut exposer des données sensibles, des conversations privées et des informations confidentielles. Que ce soit par :

- des mots de passe faibles ;

- des applications compromises ;

- des vulnérabilités de sécurité.

Comment le logiciel espion peut être installé sur votre appareil Android

Sources d’applications non vérifiées

Les logiciels malveillants se font souvent passer pour des applications légitimes dans des magasins d’applications tiers. Sans le savoir, vous téléchargez ces applications.

Par exemple, le malware « Joker » a été trouvé dans des applications en apparence inoffensives, volant des données sensibles et abonnant les utilisateurs à des services premium sans leur consentement.

Exemple de malware : Joker Malware.

Liens et messages de phishing

Vous pouvez recevoir des liens ou des messages de phishing qui dirigent les utilisateurs vers des sites Web frauduleux ou les incitent à télécharger des pièces jointes malveillantes.

Une fois cliqués, ces liens peuvent initier l’installation de logiciels espions.

Accès physique

Si quelqu’un, comme votre conjoint, obtient un accès physique à votre appareil, il pourra installer manuellement un logiciel espion.

Il peut s’agir de logiciels espions tout à fait légaux qui se positionnent comme des applications de contrôle parental, tels que uMobix, mSpy, Flexispy, Eyez, etc.

Mon test a montré qu’il m’a fallu jusqu’à 15 minutes pour installer uMobix sur le téléphone Android cible, et oui, il est complètement invisible sur le téléphone.

Fausses mises à jour logicielles

Les attaquants peuvent envoyer des notifications prétendant être des mises à jour logicielles légitimes.

Vous pouvez tomber dans ce piège et installer involontairement un logiciel espion.

Exemple : malware « Fakespy« .

La sécurité sur Android

Comme toujours, la première chose à faire est de voir en détail les options de sécurité dans le menu. Dans Android 10.0, par exemple, ils sont dans la catégorie « Sécurité et localisation ».

Que devrions-nous regarder?

Trouver mon appareil

Il s’agit de la fonctionnalité que Google nous propose au cas où nous perdrions l’appareil un jour, et quelque chose que je recommande vivement d’activer. Grâce à ça, s’il est volé ou perdu, il sera possible de le bloquer à distance (tant qu’il a une connexion, bien sûr), afficher un avertissement de terminal perdu à l’écran, et même le localiser ou émettre un bip d’alerte (nécessite d’avoir le GPS actif).

Une fois mis en place nous n’avons plus à y penser. Et au moins dans mon cas, cela m’a aidé à dormir plus paisiblement la nuit lorsque mon sac à dos avec tous mes appareils a été volé dans le train …

Mise à jour

Comme je l’ai dit dans chacun des modules du cours, le plus important en termes de sécurité est que le produit ou le service que nous utilisons soit correctement mis à jour avec la dernière version.

Et avec Android n’est pas toujours si simple, car cela ne dépend pas uniquement et exclusivement de l’utilisateur, mais plutôt de l’ensemble de l’écosystème qui inclut, les fabricants des appareils et Google lui-même qui se doivent de proposer une mise à jour de votre appareil.

Mais dans les nouvelles versions d’Android, il a été complexifié, et peut-être que dans quelques années, cela cessera d’être un problème précisément en raison d’initiatives telles qu’Android One (Google oblige les fabricants dans le cadre de ce programme à continuer à mettre à jour mensuellement pendant au moins deux ans les appareils) et des correctifs de sécurité, que la société publie tous les mois.

C’est la raison principale pour laquelle, à l’époque, le choix d’un terminal Android One semblait être une évidence. Et d’ailleurs, tout comme nous devons maintenir l’appareil à jour autant que possible, nous devons également maintenir à jour les applications que nous installons.

Système de verrouillage

il s’agit d’un appareil qui va quitter la maison et qui est donc susceptible d’être volé ou perdu. Ce qui signifie que vous devez avoir un système de verrouillage d’écran.

Sur le blog, j’ai expliqué mes recommandations à ce sujet, en voyant la sécurité du mode de blocage choisi du plus élevé au plus bas, mais pour résumer plus simplement: l’empreinte digitale est meilleure que la reconnaissance faciale qui est meilleure que le mot de passe alphanumérique qui est mieux que le code PIN qui est lui-même mieux que le déverrouillage manuel .

Cryptage

Encore une fois, dans les versions modernes d’Android, le cryptage est en mode actif par défaut, ce qui signifie que tout le contenu de l’appareil n’est accessible que si l’utilisateur connaît une clé de décryptage précédemment choisie.

Mais pour les versions précédentes, il est possible de l’activer à partir de cet endroit.

Maintenant, il est important de garder à l’esprit qu’une fois crypté, la seule option pour éliminer le cryptage est de le réinitialiser à la manière dont il était en sortant de l’usine, et que si nous avons un cryptage actif, par exemple, nous ne pourrons pas redémarrer automatiquement l’appareil (chaque redémarrage nécessite un retour pour saisir le mot de passe de décryptage).

Ni sources inconnues, ni débogage USB, ni root

J’ai déjà expliqué cela en profondeur dans un autre chapitre. La grande majorité des utilisateurs n’ont pas besoin de rooter leur appareil (si vous ne savez pas de quoi je parle, tant mieux 🙂).

Et pour la même raison, si vous n’êtes pas un développeur Android, cela n’a pas de sens d’activer le débogage USB ou d’utiliser des sources inconnues pour installer des applications en dehors du marché officiel.

Avec ces trois options qui sont désactivées par défaut, nous réduisons déjà de nombreux vecteurs d’attaque. Alors ne les activez pas!

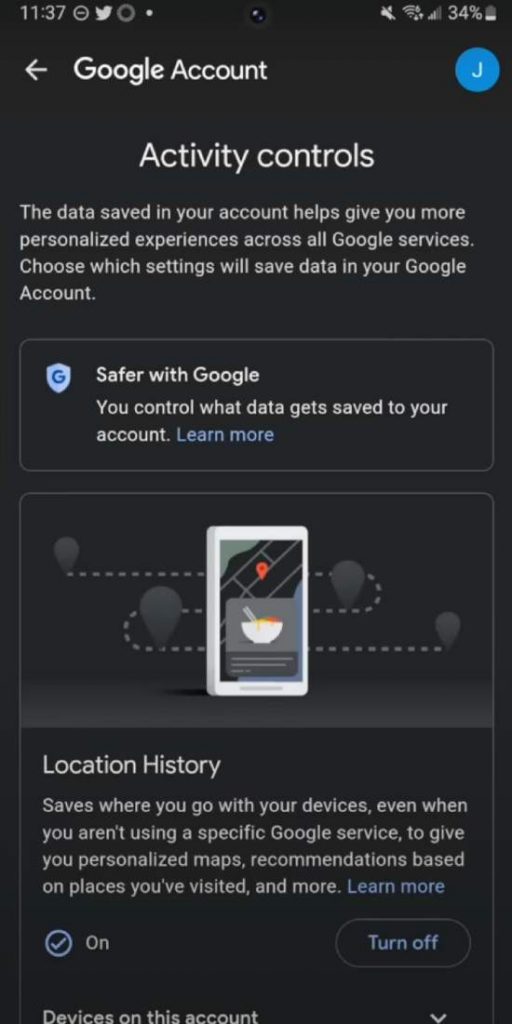

Et le compte Google

Votre compte Google est le compte avec lequel vous vous connectez à l’appareil, la sécurité Android dépend donc principalement de la sécurité de votre compte Google.

Je pense également que le double facteur d’authentification d’un système de sécurité est souhaitable.

Je recommande de l’activer sur tous les comptes où nous pouvons le faire (cela est également expliqué en profondeur dans le cours), et dépend généralement de l’appareil mobile, la boucle est ainsi bouclée.

Il y aurait en réalité il y a beaucoup plus de choses à considérer, comme installer uniquement les applications que nous allons utiliser (gardez à l’esprit que chaque application est avant tout un autre vecteur d’attaque), et nous devons continuer à prendre en compte toutes les mesures de sécurité numérique de base, à commencer par exemple par ne pas cliquer sur des liens qui semblent frauduleux.

Ou bien nous assurer que nous sommes bien sur la bonne URL lorsque nous saisissons des données sur des pages Web, et également être très prudent avec les campagnes de phishing et les canulars qui circulent sur Internet.

En ce qui concerne la connexion aux comptes, il est généralement davantage conseillé de le faire à partir d’applications officielles que depuis une page web elle-même. Ce qui m’amène inévitablement à parler de confidentialité.

Confidentialité sur Android

Nous arrivons au dernier point à considérer au sujet des limites d’Android: la confidentialité.

Et pour cela, nous recourons à nouveau à la révision des paramètres du système, en l’occurrence la section «Applications et notifications».

En partant de là, nous pouvons comprendre plus en profondeur à quoi chaque application a accès, et si nous jugeons approprié de refuser l’accès à l’une ou l’autre fonctionnalité.

Vous devez comprendre, bien sûr, qu’il existe des autorisations dont une application a besoin pour fonctionner. Par exemple, l’application appareil photo doit avoir accès au stockage pour pouvoir enregistrer la photo ou la vidéo que nous prenons. Sinon, l’application ne pourra pas fonctionner.

Mais il existe d’autres autorisations qui ne sont pas strictement nécessaires, et qui sont activées par défaut au même titre que celles des applications auxquelles nous voulons accorder l’accès.

Je vous recommanderais de passer en revue, principalement, les applications qui vous demandent:

- Accès aux données de démarrage.

- Accès à la caméra.

- Accès aux contacts.

- Accès à l’emplacement.

- Accès au microphone.

- Accès à l’historique des appels.

- Accès à l’historique des SMS.

- Accès au stockage.

Le fait qu’il vous demande l’un de ces éléments ne signifie pas que l’application va les utiliser à mauvais escient. Mais si, par exemple, une application de lampe de poche vous demande d’accéder à votre liste de contacts … peut-être devriez-vous vous inquiéter, car il n’y a pas de raison valable à cela.

Que devez-vous considérer d’autre au niveau de la confidentialité?

L’essentiel est que vous soyez conscient que dans votre poche, vous portez un ordinateur qui, en plus d’être portable, a un accès continu au réseau, aux capteurs de mouvement et au GPS, ainsi que la capacité d’émettre des paiements, sans oublier que s’y trouvent aussi normalement toutes les informations d’identification d’accès pour services numériques déjà saisis par défaut.

C’est pour ces mêmes raisons, que nous prenons déjà des précautions extrêmes avec les ordinateurs de bureau, alors imaginez avec les smartphones et les tablettes.

Cela signifie que, par exemple, nous devrions avoir un VPN payant ou auto-contrôlé activé pour se connecter à partir de réseaux WiFi publics.

Dans mon cas, j’utilise NordVPN, qui est indéniablement considéré comme l’un des plus complets du marché, mais en pratique, vous pouvez utiliser n’importe quel service VPN payant (services gratuits en direct par trafic de données), ou créer vous-même un VPN avec votre réseau domestique.

Grâce au VPN, toute connexion que vous établissez sur un réseau internet est cryptée avant d’entrer dans votre appareil, évitant ainsi les attaques typiques d’intermédiaires frauduleux et les éventuels piratages de connexion.

Gardez également à l’esprit qu’avoir le GPS actif, ou se connecter à un réseau, signifie de facto être soumis au contrôle de tiers. C’est une chose à laquelle nous sommes habitués à des niveaux insoupçonnés dans les centres commerciaux par exemple.

La question est donc de décider dans quelle mesure nous voulons augmenter ou réduire le niveau de la confidentialité en fonction des fonctionnalités utilisées. Pour revenir au cas précédent, avoir le GPS actif peut en effet être utilisé pour me tracer, mais, cela m’aidera aussi si demain je perdais ou égarais mon mobile. Sans oublier la possibilité offerte bien sûr de pouvoir accéder à des services de localisation pour se déplacer au quotidien en toute tranquillité .

Ce sera donc à vous de décider où vous mettrez vos propres limites.

À propos de Cedriq Debcq

Cedriq Debcq est un entrepreneur en technologie avec un œil aiguisé pour la photographie et une passion particulière pour la technologie moderne. Avec une décennie consacrée à la recherche en cybersécurité, il se spécialise dans les applications de contrôle parental et les applications espionnes.

Laisser un commentaire: